韓国政府機関や企業を標的としたサイバー攻撃の背後には、北朝鮮や中国が支援する国家系ハッカー集団の関与が相次いで指摘されている。これらの組織は単なる金銭窃取にとどまらず、外交・安全保障分野などの国家機密を標的としており、国家全体の安全保障を脅かす深刻な脅威となっている。

北朝鮮のハッカー集団「Kimsuky」は、偽装メールを用いた標的型攻撃(スピアフィッシング)を主要な手口としている。韓国や米国を含む西側諸国の外務・国防関連分野の情報を収集し、北朝鮮当局へ提供しているとされる。メールには、正規サイトを装ったリンクやハングル文書、Microsoft Office文書、PowerShellスクリプトなどが挿入され、標的をフィッシングサイトに誘導して認証情報や機密情報を奪う。

サイバーセキュリティ専門誌などの報告によれば、Kimsukyは韓国政府の統合電子文書システム「オンナラ」サーバーに侵入し、公務員向け電子署名(GPKI: Government Public Key Infrastructure)の認証ログを窃取したとされる。さらに、Go言語で構築されたマルウェア「Troll Stealer」を配布し、認証書や秘密鍵を奪取したという主張もある。このマルウェアは、セキュリティプログラム「TrustPKI」や「NX_PRNMAN」に偽装され、正規のダウンロードページ経由で感染を広げたとする報告もある。

また、米国のセキュリティ企業 Zscalerは、Kimsuky が開発したChrome 拡張機能「Translatext」を発見したと公表している。この拡張機能はNaverやKakao、Gmailといった主要メールサービスのセキュリティを回避し、ユーザが入力した認証情報を盗み出す機能を有していたとされる。GitHubに一時的に公開されたものの、すぐに削除され、短期間かつ特定個人を狙った攻撃だったと分析されている。

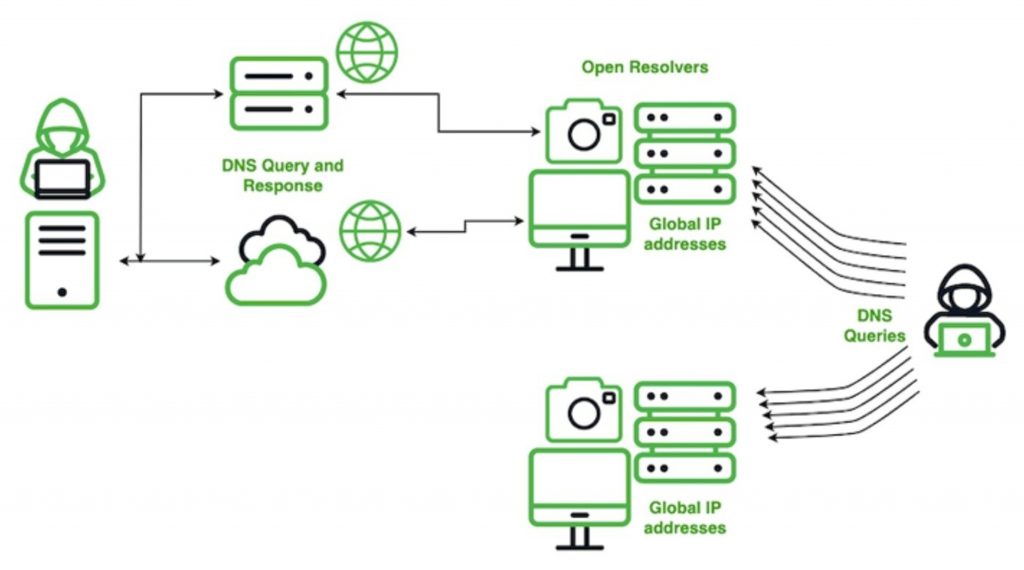

一方、中国のハッカーグループ「SecShow」は、DNS 情報収集を通じて、分散型サービス拒否(DDoS)攻撃の基盤を整える活動をしているとされる。SecShowは中国政府系教育・研究ネットワーク「CERNET(中国教育・科研コンピューティングネットワーク)」と連携し、世界各地のDNS情報を収集している可能性が指摘されている。米国のセキュリティ企業 Infobloxは「最終目的は不明だが、収集された情報は攻撃者にとって利用価値がある」と述べている。

さらに、中国系組織は、Linux環境向けのバックドア型マルウェア「BPFDoor」を多用しているとの報告がある。このマルウェアは Berkeley Packet Filter(BPF)機構を悪用し、従来のセキュリティ対策をすり抜けてサーバーデータを盗み出す。2025年4月に発覚したSKテレコムのハッキング事件でも、加入者認証サーバーがこの手口で侵入された可能性が指摘されている。調査によれば、SKテレコムのシステムには 28台のサーバーが感染し、BPFDoor を含む 33 種類のマルウェア変種が確認されたという。

(c)news1